30 августа 2024 года IT-компания «Киберпротект» опубликовала результаты исследования, посвященного защите информации. Согласно исследованию, 85,2% опрошенных организаций стали уделять защите информации повышенное внимание. При этом 75% респондентов думают, что их компания имеет все шансы подвергнутся кибератаке злоумышленников.

Если вы тоже считаете, что вашему бизнесу грозят подобные угрозы, то пора усиливать техническую защиту. О ней сегодня и поговорим.

Разобраться в теме нам помогут архитектор группы ИТ-компаний «TeamIdea» Максим Антонов и эксперт Центра мониторинга и противодействия компьютерным атакам АО НИП «Информзащита» Шамиль Чич.

Что такое техническая защита информации?

Техническая защита информации – это обеспечение безопасности и сохранности данных некриптографическими методами. Такое определение дает ГОСТ Р 50922-2006 «Защита информации. Основные определение и термины».

Некриптографические методы – это действия и меры, не связанные с шифрованием данных. Их задача – не дать посторонним людям получить или исказить информацию.

Какими могут быть пути утечки данных

Данные могут утекать разными путями, и понимание этих способов помогает эффективнее выстраивать защиту. Перечислим основные пути утечки конфиденциальной информации.

Внешние угрозы

Они исходят от нечистых на руку конкурентов или злоумышленников, которые воруют данные для перепродажи. В первую очередь к внешним угрозам относятся кибератаки.

«К внешним угрозам относятся взломы с использованием известных и не опубликованных уязвимостей, подбор паролей, всевозможные вирусы и бэкдоры», – рассказывает Максим Антонов.

Но не стоит забывать, что преступники могут использовать другие методы: снимать данные через побочные электромагнитные излучения и наводки, устанавливать прослушку или банально воровать технику.

Внутренние угрозы

Изнутри угрозы могут исходить от сотрудников, которые имеют доступ к конфиденциальной информации. Внутренние угрозы также можно поделить на две категории: случайные или злонамеренные.

- Случайные – это угрозы, связанные с невнимательностью и несоблюдением правил информационной безопасности. Например, кто-то может открыть вредоносную ссылку или потерять бумажку с паролями.

- Злонамеренные – это кража информации с целью личного обогащения. Конфиденциальные данные могут сливать конкурентам.

«В последнее время участились случаи инсайдерских атак, их число ежегодно растет на 25%, а в прошлом составило 28% от общего числа инцидентов, – делится Шамиль Чич. – Внутренние нарушители могут действовать умышленно или по неосторожности. Более того, просто поймать того, с чьего аккаунта были слиты данные, может оказаться недостаточно, так как его учетку могли ранее скомпрометировать злоумышленники».

Социальная инженерия

Это сочетание первых двух опасностей. Теперь внешний враг вербует себе сторонников из числа работников компании-жертвы.

«Атаки с использованием методов социальной инженерии представляют особую опасность, – утверждает Шамиль Чич. – Злоумышленники убеждают сотрудников тем или иными способами передать свои данные для доступа к сети после чего проводят дальнейший взлом, воруют ценную информацию и так далее».

Технические сбои

Причиной потери или утечки данных может стать некорректная работа оборудования, программные ошибки или нарушения в корпоративной сети.

Промпт-инжиниринг

«В последнее время к списку внешних угроз добавился промпт-инжиниринг, – рассказывает Максим Антонов. – Из нейросети для генерации текста при помощи специально сформированных запросов вытаскивают информацию, на которой эта нейросеть обучалась».

Технические средства защиты информации: основные виды

Технические средства защиты данных можно разделить на несколько ключевых категорий:

- программные;

- аппаратные;

- организационно-технические;

- инженерно-технические.

Разберем каждый из них подробнее.

Программные средства защиты информации

Программная защита включает использование специальных приложений и решений, направленных на предотвращение атак и утечек.

Шамиль Чич выделяет следующие программные средства:

- Межсетевые экраны Next-generation Firewall, NGFW.

- EPP – системы защиты конечных точек, которые обеспечивают защищенность компьютеров.

- MFA – мультифакторная аутентификация, которая создает дополнительный барьер защиты информации.

- SIEM – ПО, необходимое для анализа информации, собранной из различных источников, для раннего обнаружения киберугроз.

Аппаратные средства защиты информации

Аппаратная защита основана на использовании физического оборудования для защиты данных. К таким средствам относятся:

- Смарт-карты и токены. Предоставляют доступ к системам через уникальные идентификаторы.

- Системы контроля доступа. Физическое оборудование, которое ограничивает доступ к серверам и другим устройствам.

- Защищенные жесткие диски. Оборудование с функцией защиты данных на уровне устройства.

Организационно-техническая защита информации

Эти меры включают обучение персонала, разработку правил и инструкций по работе с информацией, а также регулярные проверки технических систем.

Важную роль здесь играет человеческий фактор, ведь даже при наличии самых современных технических средств человек может стать слабым звеном.

Руководству нужно донести до пользователей азы кибербезопасности, подчеркивает Максим Антонов, в том числе такие моменты, как:

- нельзя переходить по подозрительным ссылкам – их можно получать только из централизованных репозиториев, которые поддерживают системные администраторы вашей компании;

- при подозрении на взлом провайдера следует сразу обратиться в службу поддержки и следовать ее рекомендациям.

«Важно постоянно повышать квалификацию специалистов по информбезопасности и обычных сотрудников, которые должны на своем уровне научиться понимать, когда к ним пришла вредоносная ссылка и что нужно делать, чтобы не попасться на уловки злоумышленников», – добавляет Максим Антонов.

Инженерно-технические средства защиты

Инженерные меры включают установку систем видеонаблюдения, охраны, противопожарных систем и других средств физической защиты объектов, где хранится информация.

Эти меры необходимы для предотвращения физического доступа к оборудованию и данным.

«Внимание стоит уделять и физическим угрозам, когда злоумышленники проникают в офис компании под разными предлогами и разбрасывают там вредоносные флешки, которые сотрудники по невнимательности вставляют в свои компьютеры», – приводит пример Шамиль Чич.

Что включает система технической защиты информации и как ее создать?

Система технической защиты информации должна охватывать все уровни работы с данными: от сетевой инфраструктуры до человеческого ресурса. Чтобы создать эффективную систему, следуйте алгоритму, прописанному ниже.

1 шаг. Оценка рисков и аудит безопасности

Необходимо определить, какие угрозы наиболее вероятны для конкретной компании, а также оценить, готова ли система безопасности к их отражению.

«Аудит информационной безопасности поможет выявить слабые места в защите компании, определить круг рисков. В результате анализа станет ясно, какие решения вам нужны», – рекомендует Шамиль Чич.

2 шаг. Создание резервных копий

Нужно помнить, что данные компании могут быть заблокированы, удалены или искажены. Чтобы предотвратить это, необходимо иметь реестр резервных копий.

«Резервные копии необходимо периодически тестировать на предмет возможности восстановления – а именно об этом компании часто забывают. В итоге в критический момент выясняется, что несколько месяцев или даже лет создавались «битые» резервные копии, из которых невозможно восстановить информацию, – акцентирует внимание Максим Антонов. – Причем в моменте необходимо иметь несколько копий от разных дат – это так называемая глубина хранения бэкапов».

3 шаг. Подбор методов технической защиты

В зависимости от типа угроз нужно выбрать соответствующие технические решения, это могут быть не только программные и аппаратные методы. Еще один важный параметр – стоимость защиты.

«Каждой компании нужно задать себе следующие вопросы: «Сколько мы готовы платить, чтобы не потерять информацию?» и «Где тот порог стоимости защиты, когда она становится дороже, чем утрата информации?», – раскрывает тему стоимости Максим Антонов.

4 шаг. Интеграция средств защиты

Избранные методы защиты должны быть внедрены в единую систему безопасности.

Чтобы система работала, нужны люди, которые будут ей управлять.

«Самое важное – это наличие команды ИБ, потому что встроенные технические средства не обеспечат вам защищенность сами по себе. Нужно либо иметь своих специалистов в штате, либо привлекать стороннюю команду, – комментирует Шамиль Чич. – Сегодня популярны услуги коммерческих SOC, то есть центров мониторинга и противодействия киберугрозам. Дело в том, что строить собственный центр – это достаточно дорого, многие компании не могут себе это позволить. А отдать на аутсорс дешевле и так же надежно».

5 шаг. Обучение персонала

Сотрудники должны быть обучены правилам работы с данными и уметь реагировать на потенциальные угрозы.

«Как я уже говорил, только техническими средствами не обойтись. Злоумышленники часто используют безграмотность сотрудников, чтобы найти рычаги доступа к данным», – отмечает Максим Антонов.

6 шаг. Повторный аудит

Когда система выстроена, нужно проверить ее еще раз, чтобы понять, насколько она эффективна.

«После модернизации системы информационной безопасности также необходимо провести анализ защищенности, тесты на проникновение, чтобы узнать, как работает выстроенная система», – рекомендует Шамиль Чич.

Как проверять кандидатов и нанимать благонадежный персонал?

Одним из ключевых факторов информационной безопасности является надежный персонал. Как отмечали эксперты, даже самые лучшие методы защиты могут не справиться, если в дело вмешается человеческий фактор.

Поэтому для обеспечения безопасности компании и сохранности данных важно в том числе тщательно подходить к подбору персонала.

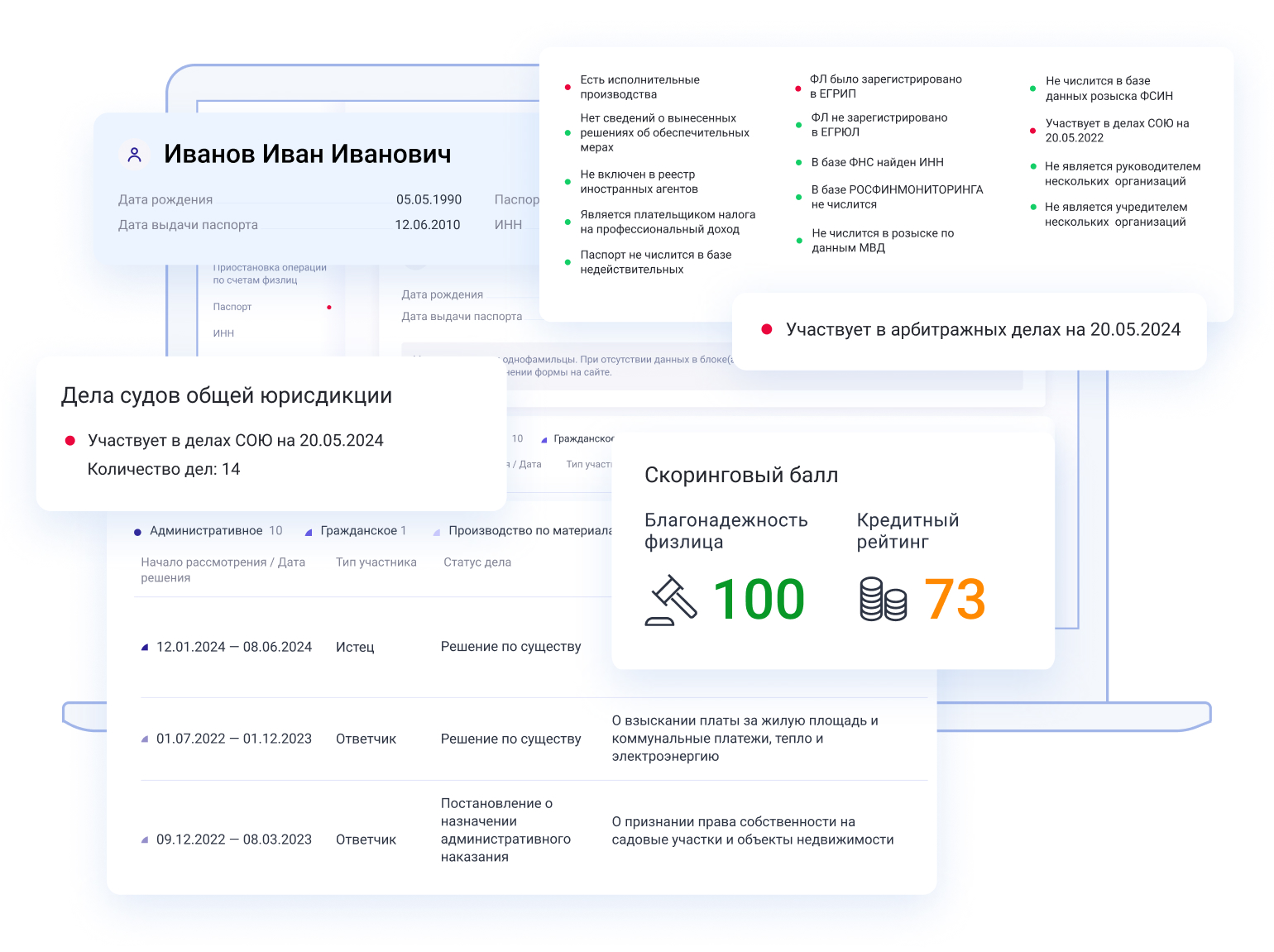

В это вам поможет сервис «Проверка соискателей и сотрудников» от CheckPerson. С его помощью вы сможете за три минуты устроить комплексную проверку биографии соискателя. И если кандидат скрыл на собеседовании судимость, крупные долги или аффилированность с конкурентами – вы об этом точно узнаете.

Особенно полезным сервис автоматической проверки соискателей будет в случае, когда в компании нет собственной службы безопасности или наблюдается большая текучесть кадров. Пользоваться проверкой от CheckPerson легко, а исчерпывающие отчеты формируются в течение нескольких минут.

Оставьте заявку на демо-доступ и получите бесплатные тестовые проверки, чтобы убедиться в полноте и достоверности данных, которые предоставляет CheckPerson.