В современном мире важно не только оберегать материальные ценности, но и следить за сохранностью данных. Это касается как физлиц, так и организаций.

Что такое угрозы информационной безопасности, какие существуют виды и источники таких угроз и как от них защититься? В этой статье разберемся во всех нюансах.

Классификация угроз информационной безопасности

Угроза безопасности информации – это какое-либо действие, событие, в результате которого происходит утечка информации или несанкционированное воздействие на нее.

Эксперты классифицируют основные угрозы информационной безопасности в зависимости от их источников, целей и других критериев. Рассмотрим основные виды угроз информационной безопасности.

По месту

- Внутренние угрозы информационной безопасности.

Внутренние угрозы информационной безопасности – это возможные проблемы, которые могут нести риски без сознательного участия человека. К этому виду относят все уязвимости программного обеспечения, техники, которые могут использовать недоброжелатели в корыстных целях.

- Внешние угрозы информационной безопасности.

Они связаны с атаками хакеров, взломом систем, зеркальными ссылками и прочими факторами, расположенными во внешнем мире.

По видимости

Основные угрозы информационной безопасности по видимости бывают активные и пассивные. Разница заключается в том, что активные видны сразу, а вот пассивные можно не заметить и вовсе.

- Активные угрозы ИБ.

К активным угрозам относят прямые изменения в программном обеспечении, интерфейсе систем и так далее.

Важно! Нужно отличать активные угрозы от плановых системных обновлений. При этом все обновления систем, по сути, не что иное, как естественные угрозы безопасности информации, поскольку новые версии программ содержат ряд ошибок, которые видны только после запуска работы. Их невозможно предугадать на этапе разработки и тестирования, поэтому часто новое ПО несет в себе уязвимость.

- Пассивные угрозы безопасности информации.

Пассивные угрозы – самый опасный вид, так как их практически невозможно заметить. К этой категории относят все виды скрытого мониторинга, отслеживание, копирование персональных данных и так далее. То есть все те операции, которые нельзя отследить в моменте их совершения.

Узнать об источнике пассивных угрозах можно только из истории журнала действий. На практике подобные данные просматривают крайне редко, в среднем один или два раза в месяц. Поэтому можно точно сказать – пассивные угрозы информационной безопасности самые опасные.

По типу доступа

Этот вид также делится на две категории: несанкционированный доступ и утечка информации. Обе категории эксперты определяют как искусственные угрозы безопасности информации, поскольку действия совершаются с прямым участием людей и злым умыслом.

- Несанкционированный доступ.

Несанкционированный доступ – это попытка получить доступ к данным без разрешения. К примеру, когда сотрудник пытается зайти в систему, используя чужие профили, аккаунты, логины и пароли. В таких случаях можно заметить нежелательную и странную активность, нарушение должностной инструкции.

Речь идет, например, о многократных неудачных попытках ввода пароля. Решаются такие ситуации достаточно просто – с помощью временного блокирования доступа до выяснения обстоятельств.

Конечно, может быть, действующий сотрудник забыл свой пароль и пытается его вспомнить, а может быть это злоумышленники пытаются проникнуть в систему. Поэтому в подобных случаях стоит перестраховываться.

- Утечка данных.

Утечка или повреждение данных происходит, когда сотрудник с доступом ошибается или нарушает правила безопасности. Это может быть как случайное, так и намеренное действие.

Если сотрудник случайно удаляет важные файлы или программу, это может привести к потере данных и сбоям в функционировании системы. Отследить утечки также можно по информации из истории журнала действий.

По цели

Виды угроз безопасности информации по цели – наиболее объемный для изучения тип классификации, так как целей у недоброжелателей может быть бессчетное количество.

Специалисты выделяют четыре категории, наиболее распространенные на практике:

- Угрозы данным – это случаи, когда кто-то пытается получить доступ к информации без разрешения, чтобы украсть, изменить или уничтожить данные.

- Угрозы программному обеспечению – это атаки на программы, когда злоумышленники пытаются установить вредоносные приложения или изменить существующие программы.

- Угрозы аппаратному обеспечению – это механическое повреждение оборудования, воровство или несанкционированный доступ к устройствам.

- Угрозы инфраструктуре – это атаки на сети, серверы и базы данных.

Виды угроз информационной безопасности по объективности

Угрозы информационной безопасности этого вида можно разделить на три категории: объективные, субъективные и случайные.

- Объективные угрозы – это угрозы, которые не зависят от человека.

- Техсредства излучения: электромагнитные или звуковые волны, которые чаще всего используют недоброжелатели для перехвата информации.

- Активируемые угрозы: различного рода вредоносные программы и скрытые «закладки» в ПО.

- Особенности объекта: например, местоположение системы или наличие защищенных зон для обмена данными.

- Особенности носителей: это могут быть устройства, которые подвержены воздействию электромагнитных полей или имеют другие уязвимости.

- Субъективные угрозы – эти угрозы, которые тесно связаны с человеческим фактором.

- Ошибки при установке ПО: неправильная настройка программ может привести к уязвимостям.

- Некорректная работа с данными: может включать в себя утрату данных, их неверное использование или нарушение режима защищенности.

- Случайные угрозы – эти угрозы возникают неожиданно и могут повредить систему.

- Сбои в работе инфраструктуры: например, неполадки в сети или сервере.

- Неисправности сетевых коммуникаций: это может привести к потере доступа к данным или системам защиты.

Примеры нарушений, несущих угрозу информационной безопасности

Чтобы наглядно представить последствия угроз информационной безопасности, обратимся к примерам из практики. Мы выбрали кейсы из опыта как российских компаний, так и зарубежных.

Пример 1. Объективная угроза и утечка данных с несанкционированным доступом к информации

В середине января 2024 года группа киберпреступников осуществила атаку на компанию Singing River. Эта фирма-поставщик медицинских услуг в Америке. В течение двух дней хакеры были подключены к системе ПО организации, прежде чем их заметили. За этот период злоумышленники похитили персональные данные 230 тысяч пациентов компании.

В дополнение к этому сотрудники больниц штата Миссисипи были вынуждены временно отключиться от электронных систем и перейти на ручное ведение документации.

Последствия подобного вмешательства сложно оценить в денежном эквиваленте, так как ущерб был колоссальный. Однако самым важным аспектом все же является нарушение врачебной тайны и прямая угроза жизни и здоровью людей.

Пример 2. Субъективная угроза и вмешательство в базу данных

В декабре 2023 года бывший cloud-инженер Миклос Дэниел Броуди из «Первого республиканского банка» США получил два года тюремного срока за повреждение облачной системы финансовой организации.

История началась с того, что после увольнения Миклос не вернул корпоративный ноутбук, который был подключен к банковской системе. Вместо этого он стер часть данных, изменил коды и испортил облачные сервисы банка, решив отомстить за то, что его уволили, как ему казалось, несправедливо. Вероятнее всего, без exit-интервью.

А уволили его за то, что он подключал свою флешку с подозрительным содержимым к рабочему компьютеру. Конечно, дело получило общественный резонанс, так как клиенты банка больше не могли быть уверены в его благонадежности и сохранности своих денег.

Пример 3. Случайная уязвимость и утечка информации

В середине января 2024 года стало известно об утечке персональных данных 3,5 млн пользователей почты Mail.ru. В открытом доступе оказались ID, электронные адреса и логины почт, а также ФИО и телефоны владельцев профилей.

Пресс-служба Mail.ru сообщила, что утечка произошла из-за стороннего сервиса. Если это так, то сотрудники Mail.ru не виноваты. Роскомнадзор проводит собственное расследование, чтобы выяснить все детали.

В этом случае ущерб также оценить сложно, так как неизвестно, с какой целью и для чего злоумышленники смогут использовать открывшиеся данные. Однако последствия могут быть самыми разными. Начиная от навязчивых спам-звонков до вмешательства в частную жизнь людей.

Основные источники угроз информационной безопасности

Несмотря на то, что угрозы могут быть связаны с работой автоматизированных и автономных систем, все же основной источник рисков информационной безопасности – мошеннические действия людей.

Эксперты относят к основным источникам угроз информационной безопасности:

- человеческий фактор;

- недоработки программного обеспечения;

- сбои в работе информационных систем;

- какие-либо нарушения конфиденциальности данных.

Существенную часть ущерба, как правило, наносят киберпреступники и хакеры. Однако это не единственная группа источников угроз.

Каждый недоброжелатель несет в себе потенциальный риск. Причинить вред могут нерадивые конкуренты, контрагенты, поставщики услуг. Также внимание стоит уделять подозрительным операциям действующих сотрудников. А после увольнения следует позаботиться о том, чтобы человек не покинул фирму с актуальными паролями и доступами.

Виды нарушителей информационной безопасности

Понимание различных типов нарушителей информационной безопасности помогает лучше защищаться от потенциальных угроз. Рассмотрим основные категории таких нарушителей.

- Киберпреступники

Киберпреступники – это лица или группы, которые используют технологии для совершения преступлений, таких как кража данных, финансовые махинации и распространение вредоносного ПО. Их мотивация чаще всего связана с финансовой выгодой. Они могут действовать как индивидуально, так и в составе организованных групп.

- Хакеры

Этот термин давно на слуху у большинства россиян. Однако в действительности хакеры способны не только взломать какую-либо систему, но и создать программу для защиты данных. Поэтому эксперты выделяют несколько подкатегорий: белых хакеров, черных и серых.

- Внутренние угрозы

Внутренние нарушители – это сотрудники или подрядчики, имеющие доступ к корпоративным системам. Они могут случайно или намеренно раскрывать конфиденциальную информацию, что может привести к серьезным последствиям для компании. Важно учитывать, что такие угрозы могут быть как злонамеренными, так и непреднамеренными.

- Государственные акторы

Государственные акторы могут осуществлять кибершпионаж или кибератаки в интересах своей страны. Их цели могут варьироваться от сбора разведывательной информации до дестабилизации инфраструктуры противника. Эти атаки часто имеют высокую степень сложности и могут быть трудно идентифицируемыми.

- Скрипт-киты

Скрипт-киты — это менее опытные злоумышленники, которые используют готовые инструменты и скрипты для совершения атак. Хотя они не обладают глубокими техническими знаниями, их действия могут нанести значительный ущерб, особенно если они нацелены на уязвимые системы.

Последствия угроз информационной безопасности

Последствия могут быть вызваны действиями злоумышленников, которые получили несанкционированный доступ к информации. Также ущерб может возникнуть из-за внешних факторов, таких как общий системный сбой. В первом случае ответственность ложится на нарушителя, и дело может рассматриваться в суде.

Деяния могут совершаться с преступным умыслом или по неосторожности. Ответственность за такие действия определяется законодательством страны. Если ущерб мал, его рассматривают в рамках гражданского или административного права.

Ущерб информационным системам включает в себя потерю прибыли и упущенную выгоду. Важно вовремя обратиться в суд, классифицировать ущерб и доказать его в процессе. Киберполиция или службы безопасности занимаются расследованием подобных преступлений в зависимости от их серьезности.

Как обеспечить защиту от внутренних угроз?

В большинстве компаний есть специальный подразделения, которые занимаются анализом и предотвращением каких-либо угроз. Это может быть как полноценная служба безопасности, так и небольшой отдел.

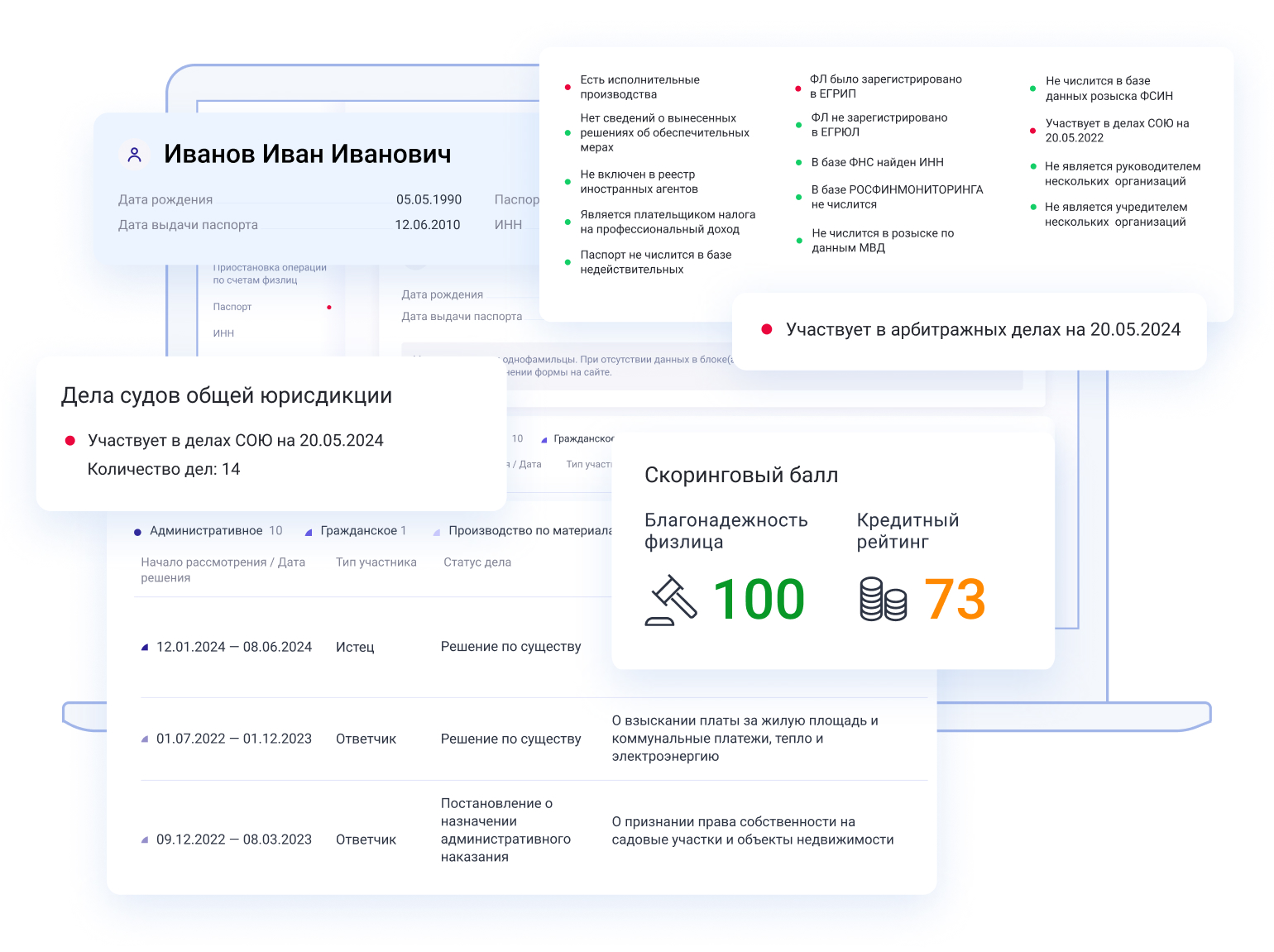

Часть рисков можно минимизировать еще на этапе собеседования и найма сотрудников. Если ваша компания маленькая, а штат работников небольшой, то проверить соискателей перед трудоустройством можно онлайн.

На платформе СheckРerson вы можете проверить, есть ли у кандидата на должность какие-либо нарушения или связи с конкурентами, узнать о просроченных кредитах и микрозаймах. Долги могут подтолкнуть человека к продаже конфиденциальной информации и в целом сделать его более чувствительным к шантажу.

Часто задаваемые вопросы

Какие есть угрозы безопасности информации?

Угрозы безопасности информации включают:

- вирусы и вредоносное ПО: программы, которые могут повредить или украсть данные;

- фишинг: мошеннические попытки получить личные данные через поддельные сайты или письма с вредоносными ссылками;

- утечки данных: неавторизованный доступ к конфиденциальной информации;

- атаки DDoS: перегрузка серверов с целью их отключения.

Эти угрозы могут привести к финансовым потерям, утрате репутации и юридическим последствиям.

От кого исходят внутренние угрозы информационной безопасности?

Внутренние угрозы информационной безопасности исходят от сотрудников компании, которые могут случайно или намеренно раскрыть важную конфиденциальную информацию. Это также могут быть недовольные работники, которые хотят навредить организации, или даже внешние лица, получившие доступ к системе через сотрудников.

Какие угрозы безопасности информации являются преднамеренными?

Преднамеренной угрозой безопасности информации считаются действия, которые кто-то совершает с намерением навредить или украсть данные.

К ним относятся:

- хакерские атаки – попытки взломать системы для кражи информации;

- внутренние угрозы – недовольные сотрудники, которые могут раскрыть секреты компании из мести;

- мошенничество – обман с целью получить доступ к данным или деньгам;

- установка вредоносного ПО – использование вирусов или шпионских программ для кражи информации.

Все эти действия направлены на причинение вреда или получение выгоды за счет других.